Potencjalne ryzyka dla bezpieczeństwa cyfrowego

Ryzyka w obszarze cyberbezpieczeństwa są liczne i mogą pochodzić z wielu źródeł. Ważne jest, aby zidentyfikować te najistotniejsze i odpowiednio się do nich przygotować.

- Włamania hakerów zewnętrznych – hakerzy nieustannie poszukują luk w zabezpieczeniach, aby uzyskać nieautoryzowany dostęp do systemów i danych. Mogą stosować zaawansowane techniki, ale równie często wykorzystują proste błędy i zaniedbania. Celem ataków może być kradzież danych, zaszyfrowanie ich (ransomware), czy też zakłócenie działania usług. Typowe techniki to ataki DDoS, ataki na DNS, a także wykorzystanie luk typu „zero-day”.

- Ryzyka wewnętrzne (pracownicy i pracowniczki) – niestety, często najsłabszym ogniwem w systemie cyberbezpieczeństwa jest sam użytkownik. Ryzyka związane z pracownikami mogą wynikać zarówno z sabotażu , jak i nieumyślnych błędów. Przykładem jest wyciek danych spowodowany niecelowym lub celowym udostępnieniem wrażliwych informacji. Inne zagrożenia to:

- Słabe hasła – używanie prostych, przewidywalnych lub ponownie używanych haseł znacząco ułatwia hakerom włamanie.

- Niska świadomość – niska świadomość pracowników na temat zagrożeń, takich jak phishing, może prowadzić do nieświadomego ujawniania danych logowania lub zainstalowania złośliwego oprogramowania.

- Shadow IT – korzystanie z niezatwierdzonego oprogramowania lub usług do celów służbowych również stwarza ryzyko.

- Niezabezpieczony sprzęt prywatny – wykorzystywanie prywatnego sprzętu do pracy bez odpowiednich zabezpieczeń.

| Ataki DDoS (Distributed Denial of Service) – to próba przeciążenia serwera lub usługi internetowej ogromną ilością ruchu z wielu źródeł, by uczynić ją niedostępną dla prawowitych użytkowników. Ataki na DNS (Domain Name System) – polegają na zakłóceniu lub manipulacji systemem DNS, który tłumaczy nazwy stron internetowych na adresy IP, co może prowadzić do przekierowania użytkowników na fałszywe strony (i ktoś będzie się mógł zalogować jako wy). Wykorzystanie luk typu „zero-day” – odnosi się do ataków wykorzystujących nieznane wcześniej i niezałatane słabości w oprogramowaniu (na przykład wtyczce w WordPressie) lub sprzęcie, zanim producent zdąży wydać poprawkę. |

Jak skontaktować się z supportem w przypadku problemów?

W sytuacji kryzysowej, szybki kontakt z odpowiednim wsparciem jest naprawdę ważny. Ale też… dość trudny. Jeśli chodzi o platformy takie jak Facebook, zazwyczaj najlepszą drogą jest:

- Centrum pomocy Facebooka/Meta Business Suite – przez sekcję pomocy lub wsparcia technicznego bezpośrednio w interfejsie platformy. Często dostępny jest czat na żywo lub formularz kontaktowy.

- Specjalny formularz “ostatniej nadziei” – w przypadku włamania, Facebook udostępnia dedykowany formularz kontaktowy pod adresem:

https://www.facebook.com/help/contact/1937556639801443

Proste, ale ważne zasady zabezpieczania konta

Skuteczne zabezpieczenie konta wymaga wdrożenia kilku podstawowych, ale niezwykle ważnych zasad:

- Pilnujcie, komu dajecie dostępy i na jakim poziomie – stosujcie zasadę „minimalnych uprawnień”. Oznacza to przydzielanie tylko takich uprawnień, które są absolutnie niezbędne do wykonywania pracy na danym stanowisku. Domyślnie dostęp do danych powinien być zabroniony, a udzielany dopiero w przypadku uzasadnionej potrzeby.

- Korzystajcie z Business Managera (Meta Business Suite) – zaleca się, aby wszystkie zasoby reklamowe i inne dane firmowe były przypisywane i zarządzane wyłącznie w Business Managerze. Dotyczy to zarówno osób (pracowników), jak i organizacji (np. agencji marketingowych). Business Manager pozwala na scentralizowane zarządzanie dostępami, co ułatwia kontrolę i minimalizuje ryzyko nieuprawnionego dostępu. Dzięki temu możliwe jest efektywne zarządzanie uprawnieniami opartymi na rolach (Role Based Access Control – RBAC), gdzie uprawnienia są przydzielane grupom ról, a nie indywidualnym użytkownikom.

- Upewnijcie się, że konto i dane zostają u Was po zakończeniu współpracy z agencją – dane firmowe to cenny zasób. Przed rozpoczęciem współpracy z zewnętrzną agencją, upewnijcie się, że w umowie zawarte są jasne postanowienia dotyczące własności danych i konta. Po zakończeniu współpracy, należy mieć gwarancję, że wszelkie dane oraz zasoby pozostaną Waszą własnością i zostaną bezpiecznie przekazane lub usunięte z systemów agencji.

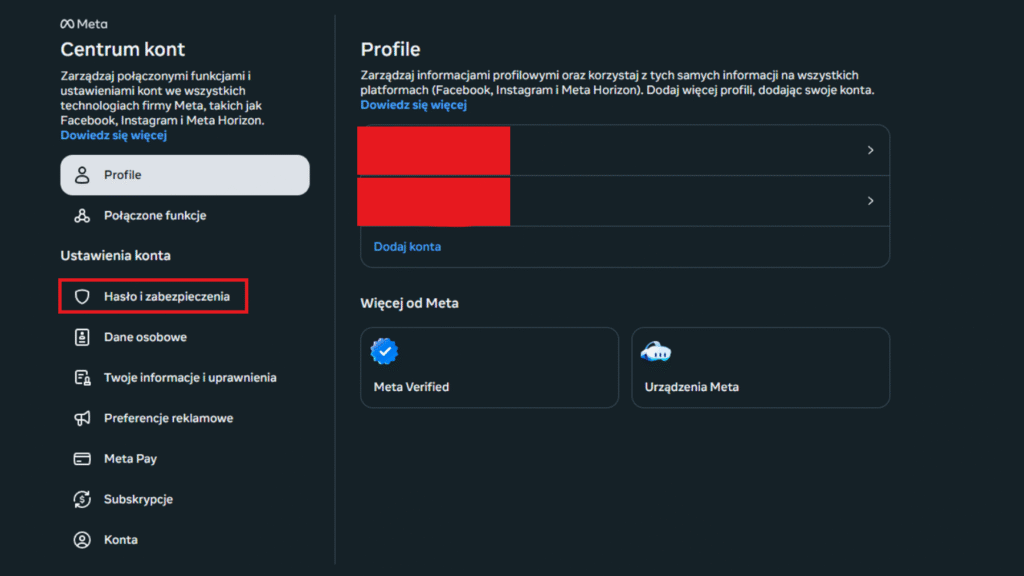

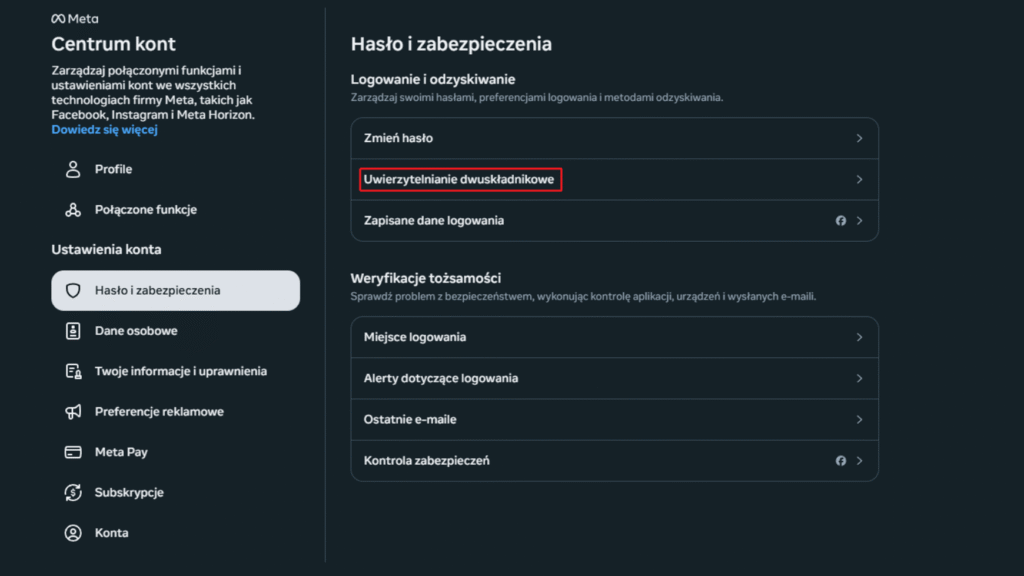

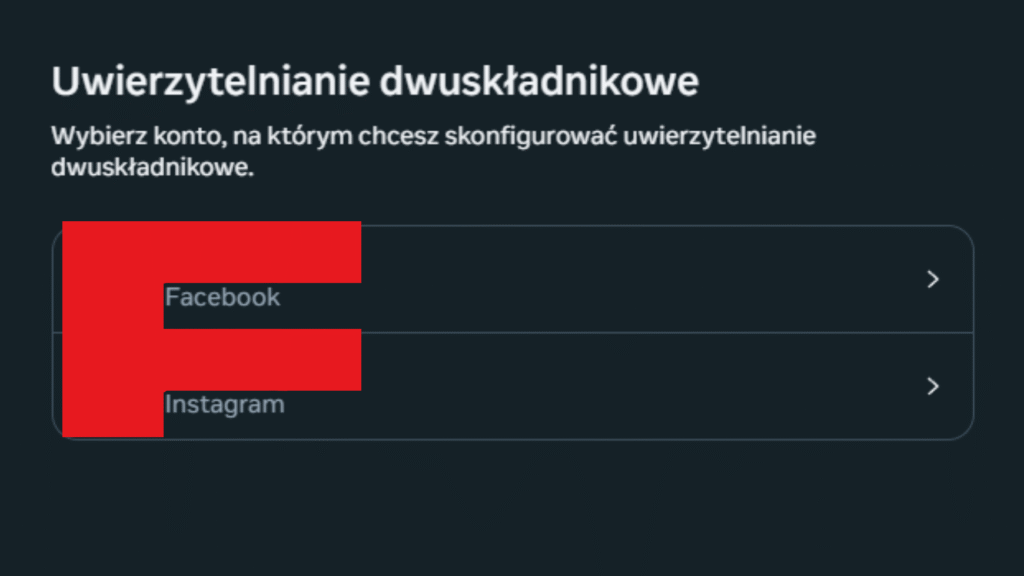

- Uwierzytelnianie dwuskładnikowe (2FA) wymagane na Business Managerze – włączanie uwierzytelniania wieloskładnikowego (2FA) dla wszystkich kont dostępowych jest kluczowym elementem podnoszenia bezpieczeństwa. Nawet jeśli hasło zostanie skradzione, 2FA zapobiega nieautoryzowanemu dostępowi. Aby ustawić 2FA w Business Managerze (na przykładzie Facebooka):

- Korzystajcie z aplikacji uwierzytelniającej (authenticator) – aplikacje – jak Google Authenticator, Microsoft Authenticator czy Authy – generują tymczasowe kody, które są bezpieczniejsze niż kody wysyłane SMS-em (SMS-y mogą być przechwycone). Integrujcie je z Business Managerem i innymi ważnymi usługami.

Co zrobić w przypadku włamania na konto?

Włamanie na konto to sytuacja stresująca, ale spokojnie – szybka i zdecydowana reakcja może zminimalizować szkody:

- Zmieńcie wszystkie hasła – natychmiast zmieńcie hasła do wszystkich kont, które mogły zostać naruszone, a także do innych ważnych usług (poczta e-mail, bankowość internetowa), jeśli używaliście tego samego hasła. Twórzcie silne hasła – co najmniej 10 znaków, w tym jeden znak specjalny i jedna cyfra. Unikajcie danych osobowych i łatwych do odgadnięcia sekwencji.

- Aktywujcie 2FA – jeśli nie mieliście włączonego uwierzytelniania dwuskładnikowego, zróbcie to natychmiast po zmianie hasła.

- Zgłoście incydent – skontaktujcie się z supportem platformy (np. Facebooka) i opiszcie sytuację. W przypadku Facebooka, użyjcie dedykowanego formularza zgłoszenia włamania:

https://www.facebook.com/help/contact/1937556639801443.

- Zablokujcie karty (jeśli dotyczy) – jeśli podejrzewacie, że dane finansowe mogły zostać skradzione, skontaktujcie się ze swoim bankiem i zablokujcie karty płatnicze.

- Sprawdźcie podejrzane aktywności – dokładnie przejrzyjcie historię logowania, ostatnie aktywności, transakcje i zmiany w ustawieniach konta. Usuńcie wszelkie nieautoryzowane aplikacje lub połączenia.

- Powiadomcie osoby kontaktowe – ostrzeżcie swoich współpracowników, klientów lub znajomych, że konto mogło zostać zhakowane, aby nie dali się nabrać na ewentualne fałszywe wiadomości wysyłane z konta.

Jak unikać podejrzanych linków i spamu (phishing)

Phishing to jedna z najpopularniejszych metod ataku, polegająca na nakłonieniu użytkownika do dobrowolnego podania poufnych danych. Aby się przed nim chronić:

- Nie klikajcie w podejrzane linki – nigdy nie klikajcie w linki w wiadomościach e-mail, SMS-ach czy wiadomościach na czacie, jeśli nadawca jest nieznany lub treść budzi wątpliwości.

- Zweryfikujcie nadawcę – zawsze sprawdzajcie pełny adres e-mail nadawcy, nie tylko wyświetlaną nazwę. Cyberprzestępcy często używają nazw, które wydają się autentyczne (np. „Facebook Security”), ale ich adres e-mail (np. „facebook.security@random-domain.com”) ujawnia oszustwo.

- Autentyczne wiadomości od Facebooka zazwyczaj pochodzą z domen należących do Facebooka/Meta, takich jak @facebookmail.com, @support.facebook.com, @fb.com czy @meta.com. Zawsze zwracajcie uwagę na małe litery, kropki i myślniki – nawet drobna zmiana może wskazywać na phishing.

- Aby sprawdzić adres e-mail, w większości klientów poczty (np. Gmail, Outlook) wystarczy najechać kursorem na nazwę nadawcy lub kliknąć ją, aby wyświetlić pełny adres.

- Ostrożność z wiadomościami o „usunięciu konta” – często pojawiają się fałszywe wiadomości (na czatach, w SMS-ach, e-mailach) informujące o rzekomej konieczności podjęcia natychmiastowych działań w celu uniknięcia usunięcia konta. Celem jest wywołanie paniki i skłonienie do kliknięcia w złośliwy link. Zawsze wchodźcie na platformę bezpośrednio, wpisując adres w przeglądarce, i sprawdźcie status swojego konta.

- Zainstalujcie aktualizacje – regularne aktualizacje oprogramowania, systemu operacyjnego i przeglądarek internetowych są kluczowe, ponieważ zawierają one poprawki bezpieczeństwa, które chronią przed znanymi lukami.

- Wzmacniajcie świadomość – szkolenia z zakresu cyberbezpieczeństwa dla pracowników są kluczowe, ponieważ użytkownik jest zwykle najsłabszym ogniwem. Szkolenia powinny aktualizować wiedzę o potencjalnych zagrożeniach i uczyć odpowiednich scenariuszy zachowań.

Podsumowanie – jak zabezpieczyć swoje social media i się nie narobić?

Pamiętajcie, że bezpieczeństwo to ciągły proces. Wymaga monitorowania, okresowych przeglądów procesów i stanu systemów, a także wprowadzania nowych narzędzi i modyfikacji polityk bezpieczeństwa. Tym niemniej… aby zwiększyć swoje cyberbezpieczeństwo natychmiast, należy przede wszystkim wdrożyć silne i unikatowe hasła do wszystkich kont, a następnie bezwzględnie aktywować uwierzytelnianie dwuskładnikowe (2FA) wszędzie tam, gdzie jest to możliwe.

Regularne aktualizacje oprogramowania, systemu operacyjnego i przeglądarek internetowych są kluczowe, ponieważ zawierają one poprawki bezpieczeństwa, które chronią przed znanymi lukami. Dodatkowo, zawsze należy weryfikować nadawców wiadomości i unikać klikania w podejrzane linki, aby chronić się przed atakami phishingowymi.